Компьютерра: Тестируем Dr.Web Katana в боевой обстановке

Опубликовано: 14.05.2018

Инновации

Инновации

Мы решили протестировать «Катану» в наиболее дружелюбной к зловредам среде – чистой Windows 7 SP1 x86 без апдейтов. Для упрощения заражения использовалась учётная запись администратора, а UAC был отключён. Немецкие аналитики из Clean MX ведут открытый список обнаруженных в сети вредоносных ссылок. Их первую двадцатку мы и скормили непропатченному IE 8.0 сразу после установки и обновления Dr.Web Katana.

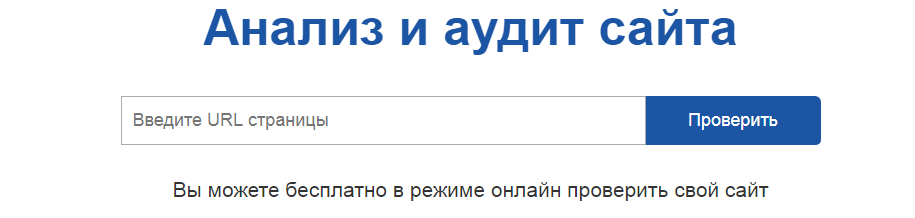

Как и ожидалось, «Катана» не предупреждает о переходах на фишинговые сайты, даже когда они сделаны очень явно. Предложение скачать с одного из них и запустить вредоносный исполняемый файл «Катаной» также не блокируется — это не её задача.

Имитация Dropbox на фишинговом сайте и загрузка трояна.

США 4214: Хай-Тек стельки по цене обуви - Светлана сдает тест

Dr.Web Katana быстро определяет вредоносную активность загруженной программы и предлагает заблокировать опасные изменения. Однако к этому моменту троянец уже получил частичный контроль над системой и вызвал ошибку в работе «Проводника».

США 2283: История покупки красной тачки - как трудно жить!!!

Через несколько секунд рабочий стол был полностью изменён троянцем. Появились новые ярлыки и активные компоненты навязчивой рекламы. Без нашего участия установлен и назначен браузером по умолчанию UC Browser. В систему принудительно установлены два псевдоантивируса, изменён файл hosts. Всплывающие порнобаннеры приводить не будем, нам они показались скучными.

Секции автозапуска в реестре наполнились записями о загрузке троянцев и adware-модулей. Множество других отсутствует на этом скриншоте, так как ни один из сканеров сервиса VirusTotal их пока не распознаёт. Эти компоненты работают как системные службы и блокируют попытки удаления загруженных вредоносных программ.